SP7: Gewährleisten der Sicherheit: Unterschied zwischen den Versionen

Andrea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Andrea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (16 dazwischenliegende Versionen derselben Benutzerin werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

<itpmch><title>SP7: Gewährleisten der Sicherheit | YaSM | <itpmch><title>SP7: Gewährleisten der Sicherheit | YaSM-Wiki</title> | ||

<meta name="keywords" content="sicherheit gewährleisten als service provider, yasm sicherheits-management, yasm security management, service management security prozess" /> | <meta name="keywords" content="sicherheit gewährleisten als service provider, yasm sicherheits-management, yasm security management, service management security prozess" /> | ||

<meta name="description" content="YaSM- | <meta name="description" content="Der Security-Management-Prozess in YaSM garantiert die Sicherheit der vom Service-Provider gemanagten Service-Palette und gleicht die Sicherheitserfordernisse des Service-Providers mit denjenigen der Kunden an." /> | ||

<meta name="thumbnail" content="https://yasm.com/wiki/de/img/yasm-prozess/thumbnail/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta property="og:url" content="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit" /> | <meta property="og:url" content="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit" /> | ||

<meta property="og:title" content="SP7: Gewährleisten der Sicherheit | YaSM Service-Management-Wiki" /> | <meta property="og:title" content="SP7: Gewährleisten der Sicherheit | YaSM Service-Management-Wiki" /> | ||

<meta property="og:description" content=" | <meta property="og:description" content="Der Security-Management-Prozess in YaSM garantiert die Sicherheit der vom Service-Provider gemanagten Service-Palette und gleicht die Sicherheitserfordernisse des Service-Providers mit denjenigen der Kunden an." /> | ||

<meta property="og:site_name" content="YaSM"> | <meta property="og:site_name" content="YaSM Service Management"> | ||

<meta property="og:type" content="article" /> | <meta property="og:type" content="article" /> | ||

<meta property="og:image" content="https://yasm.com/wiki/de/img/yasm-prozess/16x9/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta property="og:image:width" content="1200" /> | |||

<meta property="og:image" content="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | <meta property="og:image:height" content="675" /> | ||

<meta property="og:image:width" content=" | |||

<meta property="og:image:height" content=" | |||

<link href="https://plus.google.com/100916307096177053362/posts" rel="publisher" /> | <link href="https://plus.google.com/100916307096177053362/posts" rel="publisher" /> | ||

</itpmch> | </itpmch> | ||

<html><a href="https://yasm.com/wiki/en/index.php/SP7:_Ensure_security"><img src="https://yasm.com/wiki/de/img/yasm-wiki/ | <html><div class="noresize"><a href="https://yasm.com/wiki/en/index.php/SP7:_Ensure_security"><img src="https://yasm.com/wiki/de/img/yasm-wiki/YaSM-Wiki-English.png" width="210" height="54" style="float:right;" alt="in English" title="This page in English" /></a></div><br style="clear:both;"/> | ||

<p><b>Prozessname:</b> <a href="#Prozess-Beschreibung">Gewährleisten der Sicherheit</a> - <b>Teil von:</b> <a href="/wiki/de/index.php/Service-Management-Prozesse#Unterst.C3.BCtzende_Prozesse" title="Die unterstützenden Prozesse in YaSM Service-Management">Unterstützende Prozesse</a> | |||

</p><p><b>Vorhergehender Prozess:</b> <a href="/wiki/de/index.php/SP6:_Managen_von_Projekten" title="SP6: Managen von Projekten">Managen von Projekten</a> | |||

</p><p><b>Nächster Prozess:</b> <a href="/wiki/de/index.php/SP8:_Gewährleisten_von_Kontinuität" title="SP8: Gewährleisten von Kontinuität">Gewährleisten von Kontinuität</a></html> | |||

<p> </p> | <p> </p> | ||

==Prozess-Beschreibung== | |||

<html><p><span id="md-itempage-description" itemprop="description">Der <b><span style="color:#465674;">Security-Management-Prozess</span></b> in YaSM (<a href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" title="YaSM Security Management (SP7)">Abb. 1</a>) garantiert die Sicherheit der vom Service-Provider gemanagten Service-Palette und gleicht die Sicherheitserfordernisse des Service-Providers mit denjenigen der Kunden an. Dies schließt mit ein, sicherzustellen, dass Systeme und Daten vor Einbrüchen geschützt werden und dass Zugriffe nur von autorisierten Parteien erfolgen.</span></p> | |||

<p> </p> | <p> </p> | ||

<div itemid="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="width" content="1200" /> | |||

<meta itemprop="height" content="900" /> | |||

<meta itemprop="width" content=" | |||

<meta itemprop="height" content=" | |||

<meta itemprop="keywords" content="YaSM Security Management" /> | <meta itemprop="keywords" content="YaSM Security Management" /> | ||

<meta itemprop="keywords" content="Service Management Security Prozess" /> | <meta itemprop="keywords" content="Service Management Security Prozess" /> | ||

<meta itemprop="keywords" content="IT Security Management" /> | <meta itemprop="keywords" content="IT Security Management" /> | ||

<img | <meta itemprop="keywords" content="ITIL 4 Information Security Management" /> | ||

<meta itemprop="keywords" content="ITIL 4 Risk Management" /> | |||

<meta itemprop="representativeOfPage" content="true"/> | |||

<meta itemprop="dateCreated" content="2014-05-02" /> | |||

<meta itemprop="datePublished" content="2014-06-15" /> | |||

<meta itemprop="dateModified" content="2024-05-19" /> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://yasm.com/wiki/de/img/yasm-prozess/16x9/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta itemprop="width" content="1200" /> | |||

<meta itemprop="height" content="675" /> | |||

<meta itemprop="dateCreated" content="2020-06-13" /> | |||

<meta itemprop="datePublished" content="2020-06-15" /> | |||

<meta itemprop="dateModified" content="2024-05-20" /> | |||

</span> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://yasm.com/wiki/de/img/yasm-prozess/800px/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta itemprop="width" content="800" /> | |||

<meta itemprop="height" content="600" /> | |||

<meta itemprop="dateCreated" content="2024-05-23" /> | |||

<meta itemprop="datePublished" content="2024-05-30" /> | |||

</span> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://yasm.com/wiki/de/img/yasm-prozess/480px/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta itemprop="width" content="480" /> | |||

<meta itemprop="height" content="360" /> | |||

<meta itemprop="dateCreated" content="2024-05-23" /> | |||

<meta itemprop="datePublished" content="2024-05-30" /> | |||

</span> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://yasm.com/wiki/de/img/yasm-prozess/thumbnail/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<meta itemprop="width" content="1200" /> | |||

<meta itemprop="height" content="1200" /> | |||

<meta itemprop="dateCreated" content="2025-03-05" /> | |||

<meta itemprop="datePublished" content="2025-03-06" /> | |||

</span> | |||

<figure class="mw-halign-left" typeof="mw:File/Thumb"><a itemprop="contentUrl" href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" title="Gewährleisten der Sicherheit. - YaSM Security-Management-Prozess SP7."><img srcset="https://yasm.com/wiki/de/img/yasm-prozess/480px/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg 480w, https://yasm.com/wiki/de/img/yasm-prozess/800px/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg 800w, https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg 1200w" sizes="100vw" src="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" fetchpriority="high" decoding="async" width="800" height="600" class="mw-file-element" alt="Abb. 1: Gewährleisten der Sicherheit. - YaSM Security-Management-Prozess SP7. - Kompatibel mit der Practice ITIL 4 Information Security Management und ITIL 4 Risk Management." /></a><figcaption><span style="font-variant:small-caps;"><b>Abb. 1: 'Gewährleisten der Sicherheit'</b><br /><a href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" title="YaSM Security-Management SP7">Der YaSM Security-Management-Prozess SP7</a>.</span></figcaption></figure></div></html> | |||

<br style="clear:both;"/> | |||

"Gewährleisten der Sicherheit" beginnt mit der Erstellung eines Registers der Sicherheitsrisiken, in dem die identifizierten Sicherheitsrisiken und ihre Charakteristika ebenso wie geeignete Risikobewältigungsmaßnahmen (Sicherheitsvorkehrungen oder andere Maßnahmen zur Risikoverringerung) aufgelistet sind. | |||

Die YaSM-Prozesse geben dem Sicherheitsmanager für seine Aufgabe eine Reihe von Einflussmöglichkeiten an die Hand. Hierzu gehört insbesondere, dass der Sicherheitsmanager in den Design- und Erstellungsprozess der Services einbezogen wird, um so die Sicherheit neuer oder aktualisierter Services sicherzustellen. Sobald im Verlauf der Design-Phase des Services feststeht, welche Sicherheitsvorkehrungen und -mechanismen für den neuen Service benötigt werden, können diese installiert werden, und zwar | |||

* über den Prozess "Erstellen von Services" durch Hinzufügen geeigneter Sicherheitsmerkmale zur Service-Infrastruktur, die erstellt oder aktualisiert werden soll, | |||

* über den Prozess "Gewährleisten der Sicherheit" durch Aktualisierung der Sicherheitsrichtlinien sowie der Sicherheitsmechanismen und -vorkehrungen, die unter der Verantwortung des Sicherheitsmanagers betrieben werden. | |||

Der Sicherheitsmanager ist auch in Service- bzw. Prozessverbesserungs-Initiativen mit einbezogen, wenn Sicherheitsaspekte zu beachten sind. | |||

Falls neue Bedrohungen der Sicherheit bekannt werden oder wenn die Sicherheitsvorkehrungen aus anderen Gründen verbessert werden müssen, kann der Prozess "Gewährleisten der Sicherheit" selbständig Sicherheitsinitiativen starten. Solche Initiativen werden über den Sicherheitsverbesserungs-Plan verwaltet. | |||

Schließlich gewährleistet der Sicherheitsmanager auch dadurch die Sicherheit, dass er Regeln definiert und relevante Informationen bereitstellt, z.B. in Form von unterstützenden Sicherheitsrichtlinien, Incident-und Service-Request-Modellen sowie Sicherheitswarnungen. | |||

< | <i><u>Anmerkung</u>: YaSM liefert keine ausführliche Erklärung sämtlicher Aspekte des Sicherheitsmanagements, da es hierfür spezielle und detailliertere Quellen gibt (siehe beispielsweise ISO 27001). YaSM zeigt vielmehr die wichtigsten Aktivitäten des Sicherheitsmanagements auf und beschreibt die Schnittstellen zu den anderen YaSM-Prozessen.</i> | ||

<p> </p> | |||

< | |||

< | <html><i><u>Kompatibilität</u>: Der YaSM Security-Management-Prozess ist <a href="/wiki/de/index.php/YaSM_und_ISO_20000#ISO_20000-Anforderungen_und_relevante_Service-Management-Prozesse" title="YaSM und ISO 20000">kompatibel mit ISO 20000</a>, dem internationalen Service-Management-Standard (vgl. ISO/IEC 20000-1:2018, <a href="/wiki/de/index.php/YaSM_und_ISO_20000#Service-Assurance" title="ISO 20000 Abschnitt 7: Service Assurance">Abschnitt 7</a>) und eignet sich zur Umsetzung der Practices '<a href="/wiki/de/index.php/YaSM_und_ITIL#ITIL-4-Information-security-management" title="ITIL 4-Practices und YaSM-Prozesse: ITIL 4 Information Security Management">Information Security Management</a>' und '<a href="/wiki/de/index.php/YaSM_und_ITIL#ITIL-4-Risk-management" title="ITIL 4-Practices und YaSM-Prozesse: ITIL 4 Risk Management">ITIL 4 Risk Management</a>'.</i></html> | ||

==Sub-Prozesse== | ==Sub-Prozesse== | ||

<html | <html>YaSM's Security-Management-Prozess beinhaltet die folgenden Sub-Prozesse:</p> | ||

< | <!-- define schema.org/CreativeWork --> | ||

<link id="md-type-subProcess" itemprop="additionalType" href="http://www.productontology.org/id/Procedure_(business)" /> | |||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.1" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.1" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.1" /> | ||

<dl id="SP7.1"><dt itemprop="name">SP7.1: Bewerten von Sicherheits-Risiken</dt> | <dl id="SP7.1"><dt itemprop="name">SP7.1: Bewerten von Sicherheits-Risiken</dt> | ||

<dd itemprop="description">Prozessziel: Bestimmen der Risiken, die der Service-Provider gemanagt werden müssen, und Definieren geeigneter Vorgehensweisen zur Behandlung der Risiken.</dd></dl> | <dd itemprop="description">Prozessziel: Bestimmen der Risiken, die der Service-Provider gemanagt werden müssen, und Definieren geeigneter Vorgehensweisen zur Behandlung der Risiken.</dd></dl> | ||

</div> | </div> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.2" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<div | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.2" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.2" /> | ||

<dl id="SP7.2"><dt itemprop="name">SP7.2: Definieren von Sicherheits-Verbesserungen</dt> | <dl id="SP7.2"><dt itemprop="name">SP7.2: Definieren von Sicherheits-Verbesserungen</dt> | ||

<dd itemprop="description">Prozessziel: Definieren der Ziele von Sicherheits-Verbesserungs-Initiativen und des Ansatzes zu deren Implementierung. Dies beinhaltet auch die Erstellung von Kosten-/Nutzen-Analysen für die Initiativen.</dd></dl> | <dd itemprop="description">Prozessziel: Definieren der Ziele von Sicherheits-Verbesserungs-Initiativen und des Ansatzes zu deren Implementierung. Dies beinhaltet auch die Erstellung von Kosten-/Nutzen-Analysen für die Initiativen.</dd></dl> | ||

</div> | </div> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.3" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<div | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.3" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.3" /> | ||

<dl id="SP7.3"><dt itemprop="name">SP7.3: Starten von Sicherheits-Verbesserungs-Initiativen</dt> | <dl id="SP7.3"><dt itemprop="name">SP7.3: Starten von Sicherheits-Verbesserungs-Initiativen</dt> | ||

<dd itemprop="description">Prozessziel: Starten von Sicherheits-Verbesserungs-Initiativen. Dies beinhaltet auch das Einholen der Genehmigung durch Beantragung eines Budgets und Einreichen eines Requests for Change.</dd></dl> | <dd itemprop="description">Prozessziel: Starten von Sicherheits-Verbesserungs-Initiativen. Dies beinhaltet auch das Einholen der Genehmigung durch Beantragung eines Budgets und Einreichen eines Requests for Change.</dd></dl> | ||

</div> | </div> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.4" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<div | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.4" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.4" /> | ||

<dl id="SP7.4"><dt itemprop="name">SP7.4: Implementieren von Sicherheits-Vorkehrungen</dt> | <dl id="SP7.4"><dt itemprop="name">SP7.4: Implementieren von Sicherheits-Vorkehrungen</dt> | ||

<dd itemprop="description">Prozessziel: Implementieren, Testen und Ausrollen von neuen oder verbesserten Sicherheits-Vorkehrungen und -Mechanismen.</dd></dl> | <dd itemprop="description">Prozessziel: Implementieren, Testen und Ausrollen von neuen oder verbesserten Sicherheits-Vorkehrungen und -Mechanismen.</dd></dl> | ||

</div> | </div> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.5" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<div | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.5" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.5" /> | ||

<dl id="SP7.5"><dt itemprop="name">SP7.5: Betreiben der Sicherheits-Vorkehrungen</dt> | <dl id="SP7.5"><dt itemprop="name">SP7.5: Betreiben der Sicherheits-Vorkehrungen</dt> | ||

<dd itemprop="description">Prozessziel: Durchführen geeigneter Sicherheits-Schulungen für die Mitarbeiter und Kunden des Service-Providers. Sicherstellen, dass die Kontinuitäts-Vorkehrungen und -Mechanismen regelmäßig gewartet und getestet werden.</dd></dl> | <dd itemprop="description">Prozessziel: Durchführen geeigneter Sicherheits-Schulungen für die Mitarbeiter und Kunden des Service-Providers. Sicherstellen, dass die Kontinuitäts-Vorkehrungen und -Mechanismen regelmäßig gewartet und getestet werden.</dd></dl> | ||

</div> | </div> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.6" itemscope itemtype="https://schema.org/CreativeWork" itemref="md-type-subProcess"> | |||

<div | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.6" /> | <meta itemprop="alternateName" content="YaSM Security-Management-Prozess SP7.6" /> | ||

<dl id="SP7.6"><dt itemprop="name">SP7.6: Überprüfen der Sicherheits-Vorkehrungen</dt> | <dl id="SP7.6"><dt itemprop="name">SP7.6: Überprüfen der Sicherheits-Vorkehrungen</dt> | ||

<dd itemprop="description">Prozessziel: Die Sicherheits-Vorkehrungen und -Mechanismen regelmäßigen Reviews zu unterwerfen, um Potentiale für Verbesserungen zu identifizieren, die mit Sicherheits-Verbesserungs-Initiativen adressiert werden sollen.</dd></dl> | <dd itemprop="description">Prozessziel: Die Sicherheits-Vorkehrungen und -Mechanismen regelmäßigen Reviews zu unterwerfen, um Potentiale für Verbesserungen zu identifizieren, die mit Sicherheits-Verbesserungs-Initiativen adressiert werden sollen.</dd></dl> | ||

</div><!-- end of schema.org/CreativeWork --><p></html> | </div><!-- end of schema.org/CreativeWork --><p></html> | ||

==Prozess-Outputs== | ==Prozess-Outputs== | ||

<html><div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit# | <html><!-- define schema.org/DefinedTermSet --> | ||

<div itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#prozess-inputs-outputs" itemscope="itemscope" itemtype="https://schema.org/DefinedTermSet"> | |||

<link itemprop="additionalType" href="http://www.productontology.org/id/Input/output" /> | |||

<meta itemprop="name" content="YaSM-Prozess SP7: Dokumente und Records" /> | <meta itemprop="name" content="YaSM-Prozess SP7: Dokumente und Records" /> | ||

<meta itemprop="alternateName" content="Security-Management Prozess-Outputs" /> | <meta itemprop="alternateName" content="Security-Management Prozess-Outputs" /> | ||

<meta itemprop="alternateName" content="Security-Management Datenobjekte" /> | <meta itemprop="alternateName" content="Security-Management Datenobjekte" /> | ||

<p><span itemprop="description">Die folgenden Dokumente und Records werden von | <p><span itemprop="description">Die folgenden Dokumente und Records werden von 'Security-Management' erzeugt.</span> YaSM-Datenobjekte <a href="#ydo" title="YaSM-Datenobjekt">[*]</a> sind mit einem Sternsymbol markiert, und andere Objekte werden in grau dargestellt.</p> | ||

< | |||

< | <dl> | ||

<dd>Ist-Daten zu Projekt-Fortschritt und Ressourcen-Verbrauch, die von unterschiedlichen Service-Management-Prozessen an den Projektmanager übermittelt werden. Diese Daten sind ein Input für das Projekt-Controlling.</dd></ | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Aktualisierungs-Daten für den Projektplan</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ist-Daten zu Projekt-Fortschritt und Ressourcen-Verbrauch, die von unterschiedlichen Service-Management-Prozessen an den Projektmanager übermittelt werden. Diese Daten sind ein Input für das Projekt-Controlling.</dd></div> | |||

<dd | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Anforderung zur Bewertung der Compliance-Auswirkungen</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Eine Anforderung zur Bewertung, welche Compliance-Anforderungen für einen neuen oder geänderten Service relevant sind, typischerweise erteilt während des Service-Designs.</dd></div> | |||

<dd>Eine Anforderung zur Bewertung von Risiken im Zusammenhang mit | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Anforderung zur Bewertung von Kontinuitäts-Risiken</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Eine Anforderung zur Bewertung von Risiken im Zusammenhang mit kritischen Ereignissen; diese wird typischerweise während des Service-Designs erteilt, falls evtl. neue oder geänderte Kontinuitäts-Vorkehrungen für einen neuen oder verbesserten Service benötigt werden.</dd></div> | ||

<dd>Ein Bericht zum Sicherheits-Review zeichnet die Details und Ergebnisse eines Sicherheits-Reviews auf. Dieser Bericht ist eine wichtige Grundlage für die Definition von Initiativen zur Verbesserung der Sicherheit. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Bericht-zum-Sicherheits-Review">Bericht zum Sicherheits-Review</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Bericht zum Sicherheits-Review zeichnet die Details und Ergebnisse eines Sicherheits-Reviews auf. Dieser Bericht ist eine wichtige Grundlage für die Definition von Initiativen zur Verbesserung der Sicherheit. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Beschaffungs-Anforderung</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Eine Anforderung zur Beschaffung von Gütern von einem externen Lieferanten. Beschaffungs-Anforderungen werden typischerweise an den Supplier-Manager gerichtet, wenn z.B. Anwendungen, Systeme oder andere Infrastruktur-Komponenten für die Erstellung eines neuen Service notwendig sind, oder wenn Standard-Infrastruktur-Komponenten oder Verbrauchsgüter für den Service-Betrieb benötigt werden.</dd></div> | |||

<dd>Eine Budget-Anforderung wird typischerweise erstellt, um finanzielle Mittel für das Erstellen, Verbessern oder Betreiben eines Service oder Prozesses zu erhalten. Eine genehmigte Budget-Anforderung bedeutet, dass die finanziellen Ressourcen vom Finanz-Manager zugeteilt wurden. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Budget-Anforderung</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Eine Budget-Anforderung wird typischerweise erstellt, um finanzielle Mittel für das Erstellen, Verbessern oder Betreiben eines Service oder Prozesses zu erhalten. Eine genehmigte Budget-Anforderung bedeutet, dass die finanziellen Ressourcen vom Finanz-Manager zugeteilt wurden. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | ||

<dd>In einem Change Record sind alle Einzelheiten eines Changes enthalten; er dokumentiert somit den Lebenszyklus eines einzelnen Changes. Zu Beginn beschreibt ein Change Record einen Change-Antrag (Request for Change, RFC), der vor der Implementierung des Changes zu bewerten und freizugeben ist. Weitere Informationen werden im Verlauf des Changes hinzugefügt. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Change Record</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">In einem Change Record sind alle Einzelheiten eines Changes enthalten; er dokumentiert somit den Lebenszyklus eines einzelnen Changes. Zu Beginn beschreibt ein Change Record einen Change-Antrag (Request for Change, RFC), der vor der Implementierung des Changes zu bewerten und freizugeben ist. Weitere Informationen werden im Verlauf des Changes hinzugefügt. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd>Konfigurations-Information wird für alle Konfigurations-Elemente (Configuration Items, CIs) in CI Records gepflegt, die unter der Kontrolle des Konfigurations-Managers stehen. In diesem Zusammenhang gibt es unterschiedliche Typen von CIs: Anwendungen, Systeme und andere Infrastruktur-Komponenten werden als CIs behandelt, aber oft auch Services, Richtlinien, Projektdokumente, Mitarbeiter, Lieferanten usw. Konfigurations-Informationen sind im Konfigurations-Management-System (Configuration Management System, CMS) verzeichnet. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">CI Record</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Konfigurations-Information wird für alle Konfigurations-Elemente (Configuration Items, CIs) in CI Records gepflegt, die unter der Kontrolle des Konfigurations-Managers stehen. In diesem Zusammenhang gibt es unterschiedliche Typen von CIs: Anwendungen, Systeme und andere Infrastruktur-Komponenten werden als CIs behandelt, aber oft auch Services, Richtlinien, Projektdokumente, Mitarbeiter, Lieferanten usw. Konfigurations-Informationen sind im Konfigurations-Management-System (Configuration Management System, CMS) verzeichnet. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd>Incident-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Incident-Typ. Incident-Modelle dienen dem Zweck, wiederkehrende Incidents effektiv und effizient zu bearbeiten. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Incident-Modell</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Incident-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Incident-Typ. Incident-Modelle dienen dem Zweck, wiederkehrende Incidents effektiv und effizient zu bearbeiten. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Informationen zum Change-Status</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Aktuelle Status-Informationen zur Implementierung eines Changes. Diese Informationen werden dem Change-Manager von den verschiedenen Prozessen zur Verfügung gestellt, die freigegebene Changes implementieren. Der Change-Manager wird so in die Lage versetzt, die Change Records und die Change-Planung aktuell zu halten.</dd></div> | ||

<dd>Das Register der Sicherheits-Risiken ist ein vom Sicherheits-Manager genutztes Tool, das eine Übersicht über sämtliche Sicherheits-Risiken bietet, die zu managen sind. Das Register der Sicherheits-Risiken spezifiziert auch, wie die identifizierten Risiken behandelt werden; insbesondere nennt es die Sicherheits-Vorkehrungen und -Mechanismen zur Risikominderung. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Register-der-Sicherheits-Risiken">Register der Sicherheits-Risiken</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Das Register der Sicherheits-Risiken ist ein vom Sicherheits-Manager genutztes Tool, das eine Übersicht über sämtliche Sicherheits-Risiken bietet, die zu managen sind. Das Register der Sicherheits-Risiken spezifiziert auch, wie die identifizierten Risiken behandelt werden; insbesondere nennt es die Sicherheits-Vorkehrungen und -Mechanismen zur Risikominderung. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Security-Alert">Security Alert</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Security Alert (Sicherheits-Alarm) wird typischerweise vom Sicherheits-Manager herausgegeben, wenn Bedrohungen der Sicherheit absehbar oder bereits eingetreten sind. Sicherheits-Warnungen werden mit dem Ziel veröffentlicht, Anwender und Mitarbeiter in die Lage zu versetzen, Angriffe auf die Sicherheit zu erkennen und sich mit geeigneten Maßnahmen zu schützen.</dd></div> | |||

<dd>Service-Request-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Typ von Serviceauftrag. Request-Modelle dienen dem Zweck, häufig wiederkehrende Serviceaufträge effektiv und effizient zu bearbeiten. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Service-Request-Modell</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Service-Request-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Typ von Serviceauftrag. Request-Modelle dienen dem Zweck, häufig wiederkehrende Serviceaufträge effektiv und effizient zu bearbeiten. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | ||

<dd>Das Sicherheits-Betriebshandbuch spezifiziert die in der Verantwortung des Sicherheits-Managers liegenden Aktivitäten, die für den Betrieb der Sicherheits-Vorkehrungen und -Mechanismen erforderlich sind. Einige Anweisungen für den Betrieb bestimmter Sicherheits-Systeme können in separaten technischen Handbüchern oder 'Standardarbeitsanweisungen (Standard Operating Procedures, SOP)' dokumentiert werden. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Sicherheits-Betriebshandbuch">Sicherheits-Betriebshandbuch</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Das Sicherheits-Betriebshandbuch spezifiziert die in der Verantwortung des Sicherheits-Managers liegenden Aktivitäten, die für den Betrieb der Sicherheits-Vorkehrungen und -Mechanismen erforderlich sind. Einige Anweisungen für den Betrieb bestimmter Sicherheits-Systeme können in separaten technischen Handbüchern oder 'Standardarbeitsanweisungen (Standard Operating Procedures, SOP)' dokumentiert werden. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | ||

<dd>Einträge im Sicherheits-Verbesserungs-Plan (Security Improvement Plan) dienen dem Sicherheits-Manager zur Erfassung und dem Management von Sicherheits-Verbesserungs-Initiativen über ihren gesamten Lebenszyklus. Initiativen im Sicherheits-Verbesserungs-Plan können vorbeugende Maßnahmen zur Erhöhung der Sicherheit implementieren, oder Mechanismen einrichten, mit denen effektiv auf Sicherheitsverletzungen reagiert werden kann. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Sicherheits-Verbesserungs-Plan">Sicherheits-Verbesserungs-Plan</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Einträge im Sicherheits-Verbesserungs-Plan (Security Improvement Plan) dienen dem Sicherheits-Manager zur Erfassung und dem Management von Sicherheits-Verbesserungs-Initiativen über ihren gesamten Lebenszyklus. Initiativen im Sicherheits-Verbesserungs-Plan können vorbeugende Maßnahmen zur Erhöhung der Sicherheit implementieren, oder Mechanismen einrichten, mit denen effektiv auf Sicherheitsverletzungen reagiert werden kann. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd>Ein Testprotokoll stellt einen detaillierten Bericht zu Testaktivitäten bereit. Ein solches Protokoll wird z.B. während der Tests neuer oder geänderter Service-Komponenten erstellt, oder während der Tests von Sicherheits- oder Service-Kontinuitäts-Mechanismen. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Testprotokoll</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Testprotokoll stellt einen detaillierten Bericht zu Testaktivitäten bereit. Ein solches Protokoll wird z.B. während der Tests neuer oder geänderter Service-Komponenten erstellt, oder während der Tests von Sicherheits- oder Service-Kontinuitäts-Mechanismen. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd>Ein Testskript bzw. Testdrehbuch spezifiziert einen Satz von Testfällen einschließlich der erwarteten Ergebnisse. Die Art der Testfälle hängt davon ab, was zu testen ist. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></ | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Testskript</dt> | ||

< | <dd itemprop="description" style="margin-bottom: 1em;">Ein Testskript bzw. Testdrehbuch spezifiziert einen Satz von Testfällen einschließlich der erwarteten Ergebnisse. Die Art der Testfälle hängt davon ab, was zu testen ist. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | ||

<dd | <div itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name" id="Unterstuetzende-Sicherheits-Richtlinie">Unterstützende Sicherheits-Richtlinie</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Unterstützende Sicherheits-Richtlinien sind spezielle Richtlinien, die die übergeordnete Sicherheits-Richtlinie ergänzen. Sie stellen bindende Regeln auf, z.B. für die Nutzung von Systemen und Daten oder die Nutzung und Erbringung von Services. <a href="#ydo" title="YaSM-Datenobjekt">[*]</a></dd></div> | |||

<dd>Ein Vorschlag zur Änderung eines oder mehrerer Service-Management-Prozesse. Vorschläge für Prozess-Änderungen oder -Verbesserungen können an jeder Stelle innerhalb der Organisation entstehen.</dd></ | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Vorschlag zur Prozess-Änderung</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Vorschlag zur Änderung eines oder mehrerer Service-Management-Prozesse. Vorschläge für Prozess-Änderungen oder -Verbesserungen können an jeder Stelle innerhalb der Organisation entstehen.</dd></div> | |||

<dd | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

< | <dt itemprop="name">Vorschlag zur Service-Änderung</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Vorschlag zur Änderung eines Service, z.B. zur Verbesserung der Qualität oder Wirtschaftlichkeit des Services. Solche Vorschläge können an jeder Stelle innerhalb oder außerhalb der Service-Provider-Organisation entstehen.</dd></div> | |||

<dd>Ein Vorschlag zur Verbesserung der Service-Sicherheit. Solche Vorschläge können an jeder Stelle innerhalb der Organisation entstehen.</dd></dl> | <div style="color:#636363" itemprop="hasDefinedTerm" itemscope itemtype="https://schema.org/DefinedTerm"> | ||

</div><!-- end of schema.org/ | <dt itemprop="name" id="Vorschlag-zur-Sicherheits-Optimierung">Vorschlag zur Sicherheits-Optimierung</dt> | ||

<dd itemprop="description" style="margin-bottom: 1em;">Ein Vorschlag zur Verbesserung der Service-Sicherheit. Solche Vorschläge können an jeder Stelle innerhalb der Organisation entstehen.</dd></div> | |||

</dl> | |||

</div><!-- end of schema.org/DefinedTermSet --><p> | |||

<p> </p> | <p> </p> | ||

<hr /> | <hr /> | ||

<p><i>< | <p><i><u>Anmerkungen:</u></i> | ||

</p><p><span id="ydo"><strong>[*]</strong> <i>"YaSM-Datenobjekte"</i> sind Dokumente und Records, für die YaSM | </p><p><span id="ydo"><strong>[*]</strong> <i>"YaSM-Datenobjekte"</i> sind Dokumente und Records, für die YaSM detaillierte Empfehlungen bereithält: Für jedes YaSM-Objekt gibt es eine Checkliste (siehe <a href="https://yasm.com/wiki/de/index.php/Service-Management-Checklisten" title="Beispiel: YaSM Service-Management-Checkliste">Beispiel</a>), die die typischen Inhalte beschreibt, und ein Lifecycle-Diagramm, das darstellt, wie sich der Zustand des Objekts ändert, während es von verschiedenen YaSM-Prozessen erstellt, geändert, gelesen und archiviert wird (siehe <a href="https://yasm.com/wiki/de/img/yasm-projekt/Yasm-objekt-lifecycle-diagramm.jpg" title="Beispiel: YaSM Objekt-Lifecycle-Diagramm (.JPG)">Beispiel</a>).</span> | ||

detaillierte Empfehlungen bereithält: Für jedes YaSM-Objekt gibt es eine Checkliste (siehe <a href="https://yasm.com/wiki/de/index.php/Service-Management-Checklisten" title="Beispiel: YaSM-Checkliste">Beispiel</a>), die die typischen Inhalte beschreibt, und ein Lifecycle-Diagramm, das darstellt, wie sich der Zustand des Objekts ändert, während es von verschiedenen YaSM-Prozessen erstellt, geändert, gelesen und archiviert wird (siehe <a href="https://yasm.com/wiki/de/img/yasm-projekt/Yasm-objekt-lifecycle-diagramm.jpg" title="Beispiel: YaSM Objekt-Lifecycle-Diagramm (.JPG)">Beispiel</a>).</span> | |||

</p><p><i>"Andere Objekte"</i> sind eher informelle Daten oder Informationen. Es gibt aus diesem Grund keine zugehörigen Lifecycle-Diagramme oder Checklisten.</html> | </p><p><i>"Andere Objekte"</i> sind eher informelle Daten oder Informationen. Es gibt aus diesem Grund keine zugehörigen Lifecycle-Diagramme oder Checklisten.</html> | ||

==Prozess-Kennzahlen== | ==Prozess-Kennzahlen== | ||

Prozesskennzahlen werden benötigt, wenn gemessen werden soll, ob die Service-Management-Prozesse "zufriedenstellend" laufen. | |||

Vorschläge zu geeigneten [[Service-Management-Kennzahlen|Prozess-Kennzahlen]] entnehmen Sie der [[Service-Management-Kennzahlen#Kennzahlen_zum_Security-Management-Prozess|Liste von Kennzahlen zum Security-Prozess]]. | |||

==Rollen und Verantwortlichkeiten== | ==Rollen und Verantwortlichkeiten== | ||

<span id="verantwortlich">Prozess-Owner: Der ''Sicherheits-Manager'' ist verantwortlich für die Sicherheit des Service-Providers und dessen Kunden. Dies schließt unter anderem die Verantwortung für die Sicherheit der vom Service-Provider verarbeiteten Informationen und Daten mit ein.</span> | |||

<p> </p> | <p> </p> | ||

{| class="wikitable | {| class="wikitable" style="background: white; font-size: 95%" | ||

|+ | |+style="background:#465674; color:#ffffff; font-size: 110%"|Verantwortlichkeits-Matrix 'SP7: Gewährleisten der Sicherheit' | ||

|- style="vertical-align:top" | |- style="vertical-align:top" | ||

! colspan="2"| YaSM-Rolle / Sub-Prozess | ! colspan="2"| YaSM-Rolle / Sub-Prozess | ||

| Zeile 211: | Zeile 228: | ||

! [[YaSM-Rollen#Service-Kontinuitäts-Manager|Serv.-Kontin.-Mgr.]] | ! [[YaSM-Rollen#Service-Kontinuitäts-Manager|Serv.-Kontin.-Mgr.]] | ||

! [[YaSM-Rollen#Service-Owner|Serv.-Owner]] | ! [[YaSM-Rollen#Service-Owner|Serv.-Owner]] | ||

! [[YaSM-Rollen#Technischer-Fachexperte|Techn.- | ! [[YaSM-Rollen#Technischer-Fachexperte|Techn.- Fach­exp.]] | ||

|- style="text-align:center" | |- style="text-align:center" | ||

| SP7.1 | | SP7.1 | ||

| Zeile 244: | Zeile 261: | ||

|- style="text-align:center" | |- style="text-align:center" | ||

| SP7.4 | | SP7.4 | ||

| style="text-align:left"|[[#SP7.4|Implementieren | | style="text-align:left"|[[#SP7.4|Implementieren v. Sicherheits-Vorkehrungen]] | ||

| - | | - | ||

|R | |R | ||

| Zeile 277: | Zeile 294: | ||

== Anmerkungen == | == Anmerkungen == | ||

<html> | <html><div itemid="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/yasm-security-management-prozess.jpg" itemscope itemtype="https://schema.org/ImageObject"> | ||

<meta itemprop="caption" content="Prozess-Ziel: YaSM Security Management - Gewährleisten der Sicherheit (SP7)" /> | |||

<meta itemprop="width" content="1200" /> | |||

<meta itemprop="height" content="627" /> | |||

<meta itemprop="dateCreated" content="2021-09-21" /> | |||

<meta itemprop="datePublished" content="2021-09-22" /> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/400px/yasm-security-management-prozess.jpg" /> | |||

<meta itemprop="width" content="400" /> | |||

<meta itemprop="height" content="209" /> | |||

<meta itemprop="dateCreated" content="2023-12-12" /> | |||

<meta itemprop="datePublished" content="2023-12-29" /> | |||

</span> | |||

<meta itemprop="keywords" content="Ziel Security Management Prozess" /> | |||

<figure class="mw-halign-left" typeof="mw:File/Thumb"><a itemprop="contentUrl" href="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/yasm-security-management-prozess.jpg" title="Security-Management: Prozess-Ziel"><img srcset="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/400px/yasm-security-management-prozess.jpg 400w, https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/yasm-security-management-prozess.jpg 1200w" sizes="100vw" src="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/yasm-security-management-prozess.jpg" decoding="async" width="400" height="209" class="mw-file-element" alt="Der Security-Management-Prozess in YaSM dient dem Gewährleisten der Sicherheit der vom Service-Provider gemanagten Service-Palette, sowie dem Angleichen der Sicherheitserfordernisse des Service-Providers mit denjenigen der Kunden." /></a><figcaption><span style="font-variant:small-caps;">Security Management: Prozess-Ziele</span></figcaption></figure></div> | |||

<p>Basiert auf: Der Security-Management-Prozess aus der <a href="https://yasm.com/de/produkte/yasm-prozesslandkarte" title="YaSM-Prozesslandkarte">YaSM-Prozesslandkarte</a>.</p> | |||

<p>Von:  Stefan Kempter <a href="https://www.linkedin.com/in/stefankempter"><img style="margin:0px 0px 0px 0px;" src="/wiki/de/img/yasm-wiki/bookmarking/linkedin.jpg" width="16" height="16" title="Von: Stefan Kempter | Profil auf LinkedIn" alt="Autor: Stefan Kempter, IT Process Maps GbR" /></a>  und  Andrea Kempter <a href="https://www.linkedin.com/in/andreakempter"><img style="margin:0px 0px 0px 0px;" src="/wiki/de/img/yasm-wiki/bookmarking/linkedin.jpg" width="16" height="16" title="Von: Andrea Kempter | Profil auf LinkedIn" alt="Koautor: Andrea Kempter, IT Process Maps GbR" /></a>, IT Process Maps.<br style="clear:both;"/><p> | |||

<p> </p> | <p> </p> | ||

<p><small> | <p><small> | ||

<span itemscope="itemscope | <span itemprop="breadcrumb" itemscope itemtype="https://schema.org/BreadcrumbList"> | ||

<a href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Beschreibung | <span itemprop="itemListElement" itemscope itemtype="https://schema.org/ListItem"> | ||

</span> | <a itemprop="item" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Beschreibung"> <span itemprop="name">Prozess-Beschreibung</span></a> | ||

<span | <meta itemprop="position" content="1" /></span> › | ||

<a href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Sub-Prozesse | <span itemprop="itemListElement" itemscope itemtype="https://schema.org/ListItem"> | ||

</span> | <a itemprop="item" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Sub-Prozesse"> <span itemprop="name">Sub-Prozesse</span></a> | ||

<span | <meta itemprop="position" content="2" /></span> › | ||

<a href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Outputs | <span itemprop="itemListElement" itemscope itemtype="https://schema.org/ListItem"> | ||

</span> | <a itemprop="item" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Outputs"> <span itemprop="name">Prozess-Outputs</span></a> | ||

<span | <meta itemprop="position" content="3" /></span> › | ||

<a href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Kennzahlen | <span itemprop="itemListElement" itemscope itemtype="https://schema.org/ListItem"> | ||

</span> | <a itemprop="item" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Prozess-Kennzahlen"> <span itemprop="name">Kennzahlen</span></a> | ||

<span | <meta itemprop="position" content="4" /></span> › | ||

<a href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Rollen_und_Verantwortlichkeiten | <span itemprop="itemListElement" itemscope itemtype="https://schema.org/ListItem"> | ||

<a itemprop="item" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#Rollen_und_Verantwortlichkeiten"> <span itemprop="name">Rollen</span></a> | |||

<meta itemprop="position" content="5" /></span> | |||

</span> | </span> | ||

</small></p> | </small></p> | ||

<!-- define schema.org/ItemPage --> < | <!-- define schema.org/ItemPage --> | ||

<div itemscope itemtype="https://schema.org/ItemPage"> | |||

<meta itemprop="name Headline" content="SP7: Gewährleisten der Sicherheit" /> | <meta itemprop="name Headline" content="SP7: Gewährleisten der Sicherheit" /> | ||

<meta itemprop="alternativeHeadline" content="Security- | <meta itemprop="alternativeHeadline" content="YaSM Security-Management-Prozess" /> | ||

<link itemprop="primaryImageOfPage" href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | <link itemprop="primaryImageOfPage" href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | ||

<meta itemprop="significantLinks" content="https://yasm.com/wiki/de/index.php/YaSM-Kennzahlen" /> | <meta itemprop="significantLinks" content="https://yasm.com/wiki/de/index.php/YaSM-Kennzahlen" /> | ||

<meta itemprop="significantLinks" content="https://yasm.com/wiki/de/index.php/YaSM-Kennzahlen/_Unterst%C3%BCtzende_Service-Management-Prozesse#metriken-sp7" /> | <meta itemprop="significantLinks" content="https://yasm.com/wiki/de/index.php/YaSM-Kennzahlen/_Unterst%C3%BCtzende_Service-Management-Prozesse#metriken-sp7" /> | ||

<link itemprop=" | </div> | ||

<!-- define schema.org/CreativeWork --> | |||

<div itemscope itemtype="https://schema.org/CreativeWork"> | |||

<link id="md-type-process" itemprop="additionalType" href="http://www.productontology.org/id/Business_process" /> | |||

<meta itemscope itemprop="mainEntityOfPage" itemType="https://schema.org/ItemPage" itemid="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit" itemref="md-itempage-description"> | |||

<meta itemprop="name" content="SP7: Gewährleisten der Sicherheit" /> | |||

<meta itemprop="alternateName" content="YaSM Security-Management-Prozess" /> | |||

<meta itemprop="alternateName" content="Security-Management-Prozess" /> | |||

<link itemprop="url" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit" /> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.1"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.2"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.3"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.4"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.5"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#SP7.6"> | |||

<link itemprop="hasPart" href="https://yasm.com/wiki/de/index.php/SP7:_Gew%C3%A4hrleisten_der_Sicherheit#prozess-inputs-outputs"> | |||

<link itemprop="image" href="https://yasm.com/wiki/de/img/yasm-prozess/Gewaehrleisten-der-sicherheit-yasm-sp7.jpg" /> | |||

<link itemprop="image" href="https://yasm.com/wiki/de/img/yasm-prozess/ziel-definition/yasm-security-management-prozess.jpg" /> | |||

<link itemprop="isPartOf" href="https://yasm.com/wiki/de/index.php/Service-Management-Prozesse#unterstuetzende-prozesse" /> | |||

<meta itemprop="mentions" content="ITIL 4 Information Security Management" /> | |||

<meta itemprop="mentions" content="ITIL 4 Risk Management" /> | |||

<meta itemprop="isBasedOnUrl" content="https://yasm.com/de/produkte/yasm-prozesslandkarte" /> | <meta itemprop="isBasedOnUrl" content="https://yasm.com/de/produkte/yasm-prozesslandkarte" /> | ||

<meta itemprop="inLanguage" content="de" /> | <meta itemprop="inLanguage" content="de" /> | ||

| Zeile 322: | Zeile 371: | ||

<link itemprop="author" href="https://yasm.com/de/allg/team#StefanKempter" /> | <link itemprop="author" href="https://yasm.com/de/allg/team#StefanKempter" /> | ||

<link itemprop="contributor" href="https://yasm.com/de/allg/team#AndreaKempter" /> | <link itemprop="contributor" href="https://yasm.com/de/allg/team#AndreaKempter" /> | ||

</ | </div><p></html> | ||

<!-- Diese Seite liegt in folgenden Kategorien: --> | <!-- Diese Seite liegt in folgenden Kategorien: --> | ||

[[Kategorie:YaSM-Prozess]] | [[Kategorie:YaSM-Prozess]] | ||

<!-- keine Inhalte nach diesem Kommentar! --> | <!-- keine Inhalte nach diesem Kommentar! --> | ||

Aktuelle Version vom 6. März 2025, 16:12 Uhr

Prozessname: Gewährleisten der Sicherheit - Teil von: Unterstützende Prozesse

Vorhergehender Prozess: Managen von Projekten

Nächster Prozess: Gewährleisten von Kontinuität

Prozess-Beschreibung

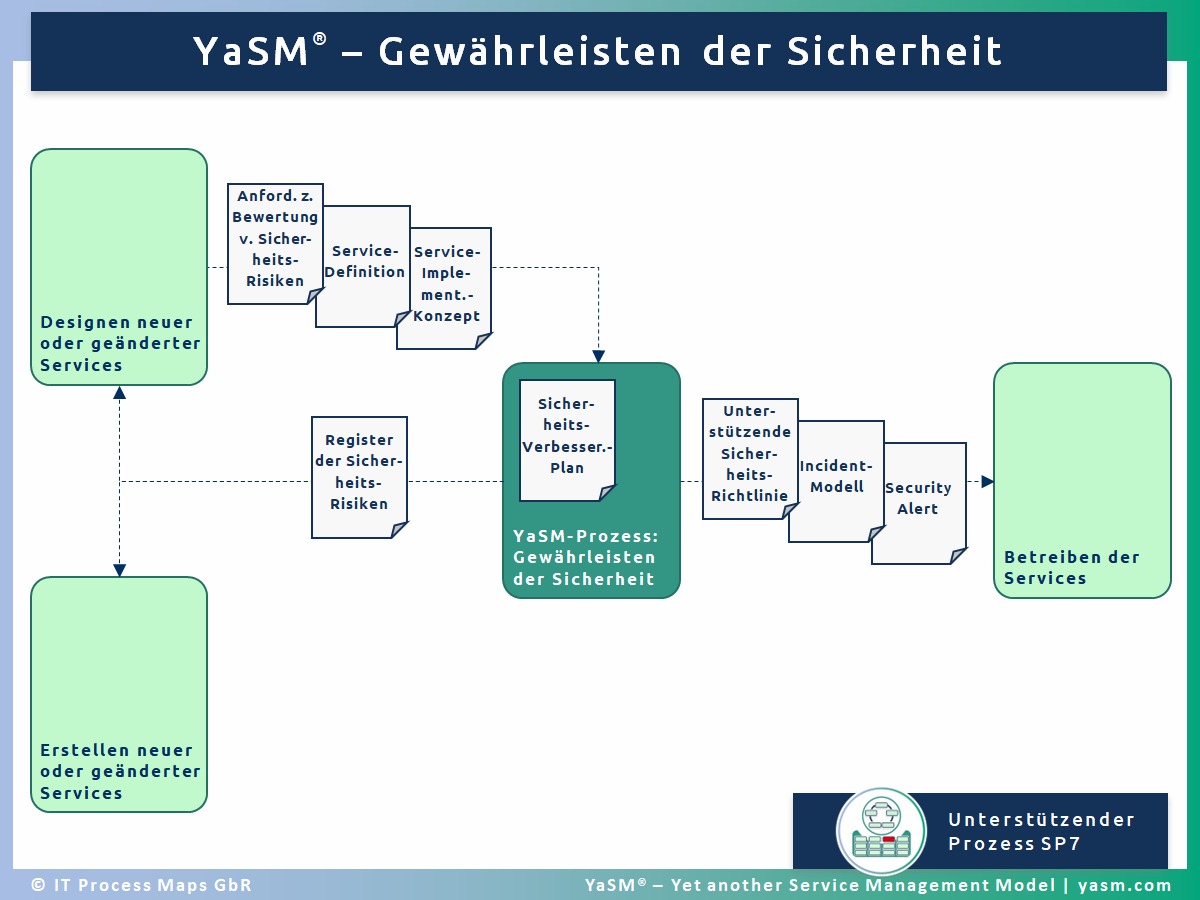

Der Security-Management-Prozess in YaSM (Abb. 1) garantiert die Sicherheit der vom Service-Provider gemanagten Service-Palette und gleicht die Sicherheitserfordernisse des Service-Providers mit denjenigen der Kunden an. Dies schließt mit ein, sicherzustellen, dass Systeme und Daten vor Einbrüchen geschützt werden und dass Zugriffe nur von autorisierten Parteien erfolgen.

"Gewährleisten der Sicherheit" beginnt mit der Erstellung eines Registers der Sicherheitsrisiken, in dem die identifizierten Sicherheitsrisiken und ihre Charakteristika ebenso wie geeignete Risikobewältigungsmaßnahmen (Sicherheitsvorkehrungen oder andere Maßnahmen zur Risikoverringerung) aufgelistet sind.

Die YaSM-Prozesse geben dem Sicherheitsmanager für seine Aufgabe eine Reihe von Einflussmöglichkeiten an die Hand. Hierzu gehört insbesondere, dass der Sicherheitsmanager in den Design- und Erstellungsprozess der Services einbezogen wird, um so die Sicherheit neuer oder aktualisierter Services sicherzustellen. Sobald im Verlauf der Design-Phase des Services feststeht, welche Sicherheitsvorkehrungen und -mechanismen für den neuen Service benötigt werden, können diese installiert werden, und zwar

- über den Prozess "Erstellen von Services" durch Hinzufügen geeigneter Sicherheitsmerkmale zur Service-Infrastruktur, die erstellt oder aktualisiert werden soll,

- über den Prozess "Gewährleisten der Sicherheit" durch Aktualisierung der Sicherheitsrichtlinien sowie der Sicherheitsmechanismen und -vorkehrungen, die unter der Verantwortung des Sicherheitsmanagers betrieben werden.

Der Sicherheitsmanager ist auch in Service- bzw. Prozessverbesserungs-Initiativen mit einbezogen, wenn Sicherheitsaspekte zu beachten sind.

Falls neue Bedrohungen der Sicherheit bekannt werden oder wenn die Sicherheitsvorkehrungen aus anderen Gründen verbessert werden müssen, kann der Prozess "Gewährleisten der Sicherheit" selbständig Sicherheitsinitiativen starten. Solche Initiativen werden über den Sicherheitsverbesserungs-Plan verwaltet.

Schließlich gewährleistet der Sicherheitsmanager auch dadurch die Sicherheit, dass er Regeln definiert und relevante Informationen bereitstellt, z.B. in Form von unterstützenden Sicherheitsrichtlinien, Incident-und Service-Request-Modellen sowie Sicherheitswarnungen.

Anmerkung: YaSM liefert keine ausführliche Erklärung sämtlicher Aspekte des Sicherheitsmanagements, da es hierfür spezielle und detailliertere Quellen gibt (siehe beispielsweise ISO 27001). YaSM zeigt vielmehr die wichtigsten Aktivitäten des Sicherheitsmanagements auf und beschreibt die Schnittstellen zu den anderen YaSM-Prozessen.

Kompatibilität: Der YaSM Security-Management-Prozess ist kompatibel mit ISO 20000, dem internationalen Service-Management-Standard (vgl. ISO/IEC 20000-1:2018, Abschnitt 7) und eignet sich zur Umsetzung der Practices 'Information Security Management' und 'ITIL 4 Risk Management'.

Sub-Prozesse

YaSM's Security-Management-Prozess beinhaltet die folgenden Sub-Prozesse:

- SP7.1: Bewerten von Sicherheits-Risiken

- Prozessziel: Bestimmen der Risiken, die der Service-Provider gemanagt werden müssen, und Definieren geeigneter Vorgehensweisen zur Behandlung der Risiken.

- SP7.2: Definieren von Sicherheits-Verbesserungen

- Prozessziel: Definieren der Ziele von Sicherheits-Verbesserungs-Initiativen und des Ansatzes zu deren Implementierung. Dies beinhaltet auch die Erstellung von Kosten-/Nutzen-Analysen für die Initiativen.

- SP7.3: Starten von Sicherheits-Verbesserungs-Initiativen

- Prozessziel: Starten von Sicherheits-Verbesserungs-Initiativen. Dies beinhaltet auch das Einholen der Genehmigung durch Beantragung eines Budgets und Einreichen eines Requests for Change.

- SP7.4: Implementieren von Sicherheits-Vorkehrungen

- Prozessziel: Implementieren, Testen und Ausrollen von neuen oder verbesserten Sicherheits-Vorkehrungen und -Mechanismen.

- SP7.5: Betreiben der Sicherheits-Vorkehrungen

- Prozessziel: Durchführen geeigneter Sicherheits-Schulungen für die Mitarbeiter und Kunden des Service-Providers. Sicherstellen, dass die Kontinuitäts-Vorkehrungen und -Mechanismen regelmäßig gewartet und getestet werden.

- SP7.6: Überprüfen der Sicherheits-Vorkehrungen

- Prozessziel: Die Sicherheits-Vorkehrungen und -Mechanismen regelmäßigen Reviews zu unterwerfen, um Potentiale für Verbesserungen zu identifizieren, die mit Sicherheits-Verbesserungs-Initiativen adressiert werden sollen.

Prozess-Outputs

Die folgenden Dokumente und Records werden von 'Security-Management' erzeugt. YaSM-Datenobjekte [*] sind mit einem Sternsymbol markiert, und andere Objekte werden in grau dargestellt.

- Aktualisierungs-Daten für den Projektplan

- Ist-Daten zu Projekt-Fortschritt und Ressourcen-Verbrauch, die von unterschiedlichen Service-Management-Prozessen an den Projektmanager übermittelt werden. Diese Daten sind ein Input für das Projekt-Controlling.

- Anforderung zur Bewertung der Compliance-Auswirkungen

- Eine Anforderung zur Bewertung, welche Compliance-Anforderungen für einen neuen oder geänderten Service relevant sind, typischerweise erteilt während des Service-Designs.

- Anforderung zur Bewertung von Kontinuitäts-Risiken

- Eine Anforderung zur Bewertung von Risiken im Zusammenhang mit kritischen Ereignissen; diese wird typischerweise während des Service-Designs erteilt, falls evtl. neue oder geänderte Kontinuitäts-Vorkehrungen für einen neuen oder verbesserten Service benötigt werden.

- Bericht zum Sicherheits-Review

- Ein Bericht zum Sicherheits-Review zeichnet die Details und Ergebnisse eines Sicherheits-Reviews auf. Dieser Bericht ist eine wichtige Grundlage für die Definition von Initiativen zur Verbesserung der Sicherheit. [*]

- Beschaffungs-Anforderung

- Eine Anforderung zur Beschaffung von Gütern von einem externen Lieferanten. Beschaffungs-Anforderungen werden typischerweise an den Supplier-Manager gerichtet, wenn z.B. Anwendungen, Systeme oder andere Infrastruktur-Komponenten für die Erstellung eines neuen Service notwendig sind, oder wenn Standard-Infrastruktur-Komponenten oder Verbrauchsgüter für den Service-Betrieb benötigt werden.

- Budget-Anforderung

- Eine Budget-Anforderung wird typischerweise erstellt, um finanzielle Mittel für das Erstellen, Verbessern oder Betreiben eines Service oder Prozesses zu erhalten. Eine genehmigte Budget-Anforderung bedeutet, dass die finanziellen Ressourcen vom Finanz-Manager zugeteilt wurden. [*]

- Change Record

- In einem Change Record sind alle Einzelheiten eines Changes enthalten; er dokumentiert somit den Lebenszyklus eines einzelnen Changes. Zu Beginn beschreibt ein Change Record einen Change-Antrag (Request for Change, RFC), der vor der Implementierung des Changes zu bewerten und freizugeben ist. Weitere Informationen werden im Verlauf des Changes hinzugefügt. [*]

- CI Record

- Konfigurations-Information wird für alle Konfigurations-Elemente (Configuration Items, CIs) in CI Records gepflegt, die unter der Kontrolle des Konfigurations-Managers stehen. In diesem Zusammenhang gibt es unterschiedliche Typen von CIs: Anwendungen, Systeme und andere Infrastruktur-Komponenten werden als CIs behandelt, aber oft auch Services, Richtlinien, Projektdokumente, Mitarbeiter, Lieferanten usw. Konfigurations-Informationen sind im Konfigurations-Management-System (Configuration Management System, CMS) verzeichnet. [*]

- Incident-Modell

- Incident-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Incident-Typ. Incident-Modelle dienen dem Zweck, wiederkehrende Incidents effektiv und effizient zu bearbeiten. [*]

- Informationen zum Change-Status

- Aktuelle Status-Informationen zur Implementierung eines Changes. Diese Informationen werden dem Change-Manager von den verschiedenen Prozessen zur Verfügung gestellt, die freigegebene Changes implementieren. Der Change-Manager wird so in die Lage versetzt, die Change Records und die Change-Planung aktuell zu halten.

- Register der Sicherheits-Risiken

- Das Register der Sicherheits-Risiken ist ein vom Sicherheits-Manager genutztes Tool, das eine Übersicht über sämtliche Sicherheits-Risiken bietet, die zu managen sind. Das Register der Sicherheits-Risiken spezifiziert auch, wie die identifizierten Risiken behandelt werden; insbesondere nennt es die Sicherheits-Vorkehrungen und -Mechanismen zur Risikominderung. [*]

- Security Alert

- Ein Security Alert (Sicherheits-Alarm) wird typischerweise vom Sicherheits-Manager herausgegeben, wenn Bedrohungen der Sicherheit absehbar oder bereits eingetreten sind. Sicherheits-Warnungen werden mit dem Ziel veröffentlicht, Anwender und Mitarbeiter in die Lage zu versetzen, Angriffe auf die Sicherheit zu erkennen und sich mit geeigneten Maßnahmen zu schützen.

- Service-Request-Modell

- Service-Request-Modelle enthalten die vordefinierten Schritte zum Umgang mit einem bestimmten Typ von Serviceauftrag. Request-Modelle dienen dem Zweck, häufig wiederkehrende Serviceaufträge effektiv und effizient zu bearbeiten. [*]

- Sicherheits-Betriebshandbuch

- Das Sicherheits-Betriebshandbuch spezifiziert die in der Verantwortung des Sicherheits-Managers liegenden Aktivitäten, die für den Betrieb der Sicherheits-Vorkehrungen und -Mechanismen erforderlich sind. Einige Anweisungen für den Betrieb bestimmter Sicherheits-Systeme können in separaten technischen Handbüchern oder 'Standardarbeitsanweisungen (Standard Operating Procedures, SOP)' dokumentiert werden. [*]

- Sicherheits-Verbesserungs-Plan

- Einträge im Sicherheits-Verbesserungs-Plan (Security Improvement Plan) dienen dem Sicherheits-Manager zur Erfassung und dem Management von Sicherheits-Verbesserungs-Initiativen über ihren gesamten Lebenszyklus. Initiativen im Sicherheits-Verbesserungs-Plan können vorbeugende Maßnahmen zur Erhöhung der Sicherheit implementieren, oder Mechanismen einrichten, mit denen effektiv auf Sicherheitsverletzungen reagiert werden kann. [*]

- Testprotokoll

- Ein Testprotokoll stellt einen detaillierten Bericht zu Testaktivitäten bereit. Ein solches Protokoll wird z.B. während der Tests neuer oder geänderter Service-Komponenten erstellt, oder während der Tests von Sicherheits- oder Service-Kontinuitäts-Mechanismen. [*]

- Testskript

- Ein Testskript bzw. Testdrehbuch spezifiziert einen Satz von Testfällen einschließlich der erwarteten Ergebnisse. Die Art der Testfälle hängt davon ab, was zu testen ist. [*]

- Unterstützende Sicherheits-Richtlinie

- Unterstützende Sicherheits-Richtlinien sind spezielle Richtlinien, die die übergeordnete Sicherheits-Richtlinie ergänzen. Sie stellen bindende Regeln auf, z.B. für die Nutzung von Systemen und Daten oder die Nutzung und Erbringung von Services. [*]

- Vorschlag zur Prozess-Änderung

- Ein Vorschlag zur Änderung eines oder mehrerer Service-Management-Prozesse. Vorschläge für Prozess-Änderungen oder -Verbesserungen können an jeder Stelle innerhalb der Organisation entstehen.

- Vorschlag zur Service-Änderung

- Ein Vorschlag zur Änderung eines Service, z.B. zur Verbesserung der Qualität oder Wirtschaftlichkeit des Services. Solche Vorschläge können an jeder Stelle innerhalb oder außerhalb der Service-Provider-Organisation entstehen.

- Vorschlag zur Sicherheits-Optimierung

- Ein Vorschlag zur Verbesserung der Service-Sicherheit. Solche Vorschläge können an jeder Stelle innerhalb der Organisation entstehen.

Anmerkungen:

[*] "YaSM-Datenobjekte" sind Dokumente und Records, für die YaSM detaillierte Empfehlungen bereithält: Für jedes YaSM-Objekt gibt es eine Checkliste (siehe Beispiel), die die typischen Inhalte beschreibt, und ein Lifecycle-Diagramm, das darstellt, wie sich der Zustand des Objekts ändert, während es von verschiedenen YaSM-Prozessen erstellt, geändert, gelesen und archiviert wird (siehe Beispiel).

"Andere Objekte" sind eher informelle Daten oder Informationen. Es gibt aus diesem Grund keine zugehörigen Lifecycle-Diagramme oder Checklisten.

Prozess-Kennzahlen

Prozesskennzahlen werden benötigt, wenn gemessen werden soll, ob die Service-Management-Prozesse "zufriedenstellend" laufen.

Vorschläge zu geeigneten Prozess-Kennzahlen entnehmen Sie der Liste von Kennzahlen zum Security-Prozess.

Rollen und Verantwortlichkeiten

Prozess-Owner: Der Sicherheits-Manager ist verantwortlich für die Sicherheit des Service-Providers und dessen Kunden. Dies schließt unter anderem die Verantwortung für die Sicherheit der vom Service-Provider verarbeiteten Informationen und Daten mit ein.

| YaSM-Rolle / Sub-Prozess | Compli.-Mgr. | Oper. | Proz.-Owner | Sicherh.-Mgr. | Serv.-Kontin.-Mgr. | Serv.-Owner | Techn.- Fachexp. | |

|---|---|---|---|---|---|---|---|---|

| SP7.1 | Bewerten von Sicherheits-Risiken | - | - | R | AR | - | R | - |

| SP7.2 | Definieren von Sicherheits-Verbesserungen | R | - | - | AR | R | - | - |

| SP7.3 | Starten von Sicherheits-Verbesserungs-Initiativen | - | - | - | AR | - | - | - |

| SP7.4 | Implementieren v. Sicherheits-Vorkehrungen | - | R | - | AR | - | - | R |

| SP7.5 | Betreiben der Sicherheits-Vorkehrungen | - | R | - | AR | - | - | - |

| SP7.6 | Überprüfen der Sicherheits-Vorkehrungen | - | - | - | AR | - | - | - |

Anmerkungen

Basiert auf: Der Security-Management-Prozess aus der YaSM-Prozesslandkarte.

Von: Stefan Kempter ![]() und Andrea Kempter

und Andrea Kempter ![]() , IT Process Maps.

, IT Process Maps.

Prozess-Beschreibung › Sub-Prozesse › Prozess-Outputs › Kennzahlen › Rollen